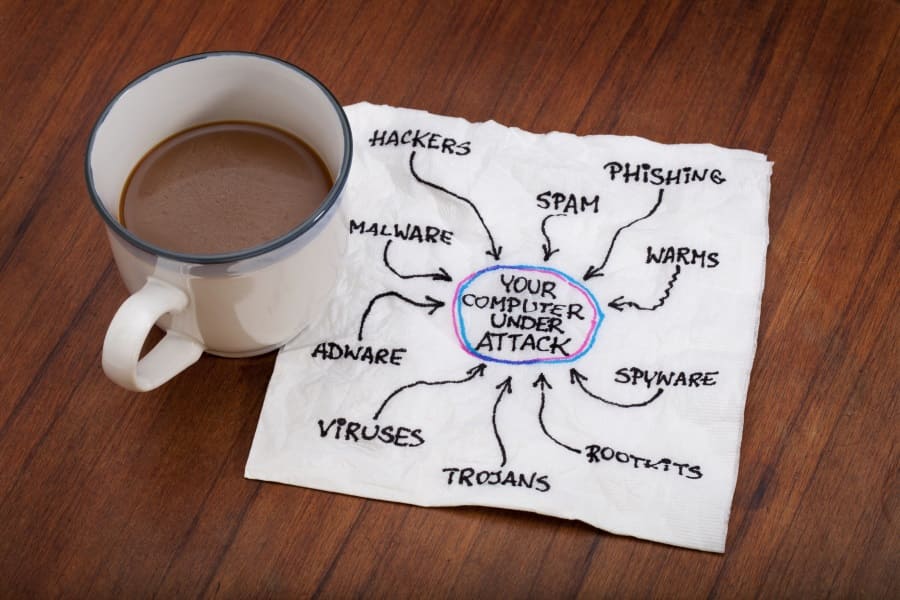

Parliamo sempre del pericolo di malware e cyber minacce ma… quali sono le minacce informatiche più diffuse in Italia? Come si chiamano? E soprattutto, come agiscono?

Parliamo sempre del pericolo di malware e cyber minacce ma… quali sono le minacce informatiche più diffuse in Italia? Come si chiamano? E soprattutto, come agiscono?

I modi in cui un malware può introdursi nel nostro computer o sui nostri dispositivi sono davvero moltissimi. Certo è che se le difese non sono aggiornate, non si possiede un antivirus per computer, o si verifica un bug del sistema la strada delle minacce informatiche, verso il furto delle vostre informazioni sensibili, è spianata.

In Italia sono 4 le minacce informatiche più diffuse e in questo articolo vi aiutiamo a riconoscerle e a dargli un nome.

Zeus-Panda, Gootkit, SLoad e Ave_Maria sono i nomi dei nemici della sicurezza informatica Italiana, identificati da Yoroi, che stanno mettendo a dura prova le aziende italiane dalla metà del 2018. La natura e gli obiettivi di queste minacce informatiche sono differenti ma in comune hanno la finalità di tipo criminale! Solitamente hanno le vesti di mail pishing (arrivano via mail) e entrano nei nostri pc. Per questo buona norma è quella di non aprire gli allegati che spesso si ricevono e che a volte destano un labile sospetto.

Approfondiamoli uno per volta…

Vediamo in rassegna i 4 malware, incubo delle aziende italiane

Zeus/Panda

Partendo proprio da quanto appena detto, il miglior modo per difendersi da Zeus/Panda è limitare l’apertura degli allegati. Questo malware ha un nome anche carino ma è davvero una delle peggiori minacce informatiche e di quelli che ha mietuto più vittime nel bel paese. Zeus/Panda si impossessa delle nostre credenziali bancarie dopo essersi introdotto nel nostro dispositivo mediante posta elettronica. I portali di home banking più colpiti sono ad oggi BNL, Intesa San Paolo, Banco Posta e tanti altri.

Ma come agisce? Mediante un attacco man-in-the-browser e cioè un attacco che è in grado anche di modificare la navigazione dell’utente proprio mentre l’utente sta compiendo azioni sul suo portale di home banking, modificando le azioni e i dati che sta compiendo.

Gootkit

Anche Gootkit si manifesta prendendo il controllo dei dispositivi dell’utente e svolge qualsiasi operazione da remoto, ma ha una natura differente è un trojan. Anch’esso si introduce mediante la posta elettronica ma sotto le vesti di preventivi inviati ai destinatari, che contengono dei link inseriti all’interno del testo della mail stessa. La vittima è dunque invitata a scaricare questi link o file che, a primo avviso, una volta effettuato il download, sono apparentemente innocui, ma nascondono uno script che si occupa di impiantare il malware polifunzionale. In ambito bancario è il più efficace a raggiungere i suoi intenti criminali.

SLoad

Sload può essere veicolo di infezione per altre minacce informatiche come ad esempio Gootkit.

Come agisce? Rimane nascosto per lungo tempo ai sistemi antivirus e intanto svolge il suo sporco lavoro per lo più protratto rubando dati e informazioni all’utente mediante screenshot e cattura di schermate. Dà vita a un’uscita secondaria dal pc della vittima facendo trapelare dalla macchina tutto quello che l’utente digita.

Ave_Maria

L’ultimo, ma non per dannosità, è stato chiamato Ave_Maria ed è la croce di moltissime aziende italiane. Agisce mediante attacco di pishing e cioè mail allettanti che invogliano gli utenti a cui sono destinate ad aprirle. Si tratta di fatture o conferme d’ordine che, apparentemente,arrivano da fornitori conosciuti e sono sotto forma di un file Excell, però infetto, mescolato ad altri file che sono in realtà puliti. Ave Maria è molto difficile da individuare e è in grado di decifrare le credenziali che il browser ha memorizzato,

In realtà la lista è lunga, infatti Yoroi identifica un quinto malware che ha fatto strage di sistemi di sicurezza informatica ed è stato battezzato con il nome di Danabot.

Agisce sempre così: si inserisce mediante posta elettronica o i portali di home banking e manipola la navigazione dell’utente. La sua caratteristica è la persistenza nella macchina infettata e viene ri-eseguito ogni volta che viene riavviato il sistema.

Per conoscere le soluzioni di sicurezza di Laus contro le minacce informatiche consulta la pagina dedicata del nostro sito.